жң¬ж–ҮиҪ¬иҪҪиҮӘе…¬дј—еҸ·жҖқзқҝе’ЁиҜў

1гҖҒиғҢжҷҜ

зі»з»ҹе®үе…ЁжҖқжғіеҸҠеҲҶжһҗиҜ„д»·жҠҖжңҜиө·жәҗдәҺ20дё–зәӘ50еҲ°60е№ҙд»ЈзҫҺеӣҪз ”еҲ¶ж°‘е…өжҙІйҷ…еҜјеј№зҡ„иҝҮзЁӢдёӯгҖӮзі»з»ҹе®үе…Ёзҡ„жҖқжғіеҸҠзӣёе…ізҡ„жҠҖжңҜеңЁи§ЈеҶіиҜёеҰӮжҲҳз•ҘжҲҳжңҜжӯҰеҷЁгҖҒиҲӘеӨ©йЈһжңәгҖҒж ёз”өз«ҷзӯүй«ҳеҸҜйқ гҖҒй«ҳе®үе…ЁиҰҒжұӮзҡ„еӨҚжқӮзі»з»ҹж—¶е…·жңүжҳҺжҳҫзҡ„дјҳеҠҝ[1, 2]гҖӮ1969е№ҙзҫҺеӣҪеӣҪйҳІйғЁйўҒеёғзҡ„жӯҰеҷЁзі»з»ҹз ”еҲ¶гҖҒз”ҹдә§еҸҠдҪҝз”Ёе®үе…ЁжҖ§ж ҮеҮҶвҖ”вҖ”MIL-STD-882ж ҮеҮҶпјҢдёәдә§е“Ғи®ҫи®Ўдёӯзҡ„е®үе…ЁжҖ§еҲҶжһҗиҜ„дј°е·ҘдҪңзЎ®з«ӢдәҶдёҖеҘ—е®Ңж•ҙжңүж•Ҳзҡ„е·ҘдҪңжөҒзЁӢпјҢиҜҘж ҮеҮҶиҮід»Ҡе·Із»ҸеҸ‘еұ•еҲ°MIL-STD-882EпјҢе…¶еҜ№еә”зҡ„еӣҪеҶ…ж ҮеҮҶGJB-900Aд№ҹе·Із»ҸеңЁеӣҪеҶ…жӯҰеҷЁиЈ…еӨҮз ”еҲ¶дёӯе№ҝжіӣејҖеұ•гҖӮйҡҸзқҖзҺ°д»Је·Ҙдёҡзі»з»ҹ规模зҡ„дёҚж–ӯеўһй•ҝпјҢеӨҚжқӮжҖ§дёҚж–ӯжҸҗй«ҳпјҢиҪҜ件еңЁзі»з»ҹдёӯжүҖеҚ зҡ„д»Ҫйўқж—ҘзӣҠеўһеӨҡпјҢзі»з»ҹи®ҫи®ЎиҝҮзЁӢд№ҹйҡҸд№ӢдёҚж–ӯеӨҚжқӮеҢ–пјҢд»ҺиҖҢеҗ‘дј з»ҹзҡ„д»Ҙе·ҘзЁӢ规иҢғдёәеҹәзЎҖзҡ„и®ҫи®ЎиҝҮзЁӢеҸҠдј з»ҹзҡ„е®үе…ЁеҲҶжһҗжҠҖжңҜжҸҗеҮәдәҶжҢ‘жҲҳгҖӮдј з»ҹзҡ„е®үе…ЁжҖ§еҲҶжһҗж–№жі•пјҲеҹәдәҺMIL-STD-882EжҲ–ARP4754AгҖҒARP4761пјүеңЁе®үе…ЁжҖ§еҲҶжһҗдёӯеҮәзҺ°дәҶиҜёеӨҡзҡ„зјәзӮ№[3]гҖӮеҜ№дәҺеӨ§йғЁеҲҶжҠҖжңҜиҖҢиЁҖпјҢе…·жңүдё»и§ӮжҖ§дё”дёҘйҮҚдҫқиө–дәҺж“ҚдҪңиҖ…зҡ„жҠҖжңҜгҖӮеӨ§йғЁеҲҶзҡ„дј з»ҹе®үе…ЁжҖ§еҲҶжһҗпјҢеӣ дёәзјәе°‘зі»з»ҹз»“жһ„зҡ„зІҫзЎ®жЁЎеһӢе’ҢеӨұж•ҲжЁЎејҸпјҢе®үе…ЁжҖ§еҲҶжһҗдәәе‘ҳеҫҖеҫҖиў«иҝ«жҠ•е…ҘеҫҲеӨ§зҡ„зІҫеҠӣд»Һеҗ„з§Қжё йҒ“еҺ»ж”¶йӣҶзі»з»ҹиЎҢдёәз»“жһ„з»ҶиҠӮпјҢд»ҘжӯӨдёәдҫқжҚ®еөҢе…Ҙе®үе…ЁжҖ§еҲҶжһҗе·Ҙе…·дёӯпјҲеҰӮж•…йҡңж ‘пјүгҖӮз”ұдәҺдј з»ҹзҡ„е®үе…ЁжҖ§еҲҶжһҗеӨ§еӨҡж•°еҹәдәҺдёҖдёӘйқһжӯЈи§„зҡ„зі»з»ҹжЁЎеһӢпјҢе…¶жңүеҸҜиғҪдёҚе®Ңж•ҙгҖҒдёҚиҝһз»ӯгҖҒз”ҡиҮіз»ҸеёёеҮәзҺ°й”ҷиҜҜгҖӮ

зӣ®еүҚеӣҪеҶ…еӨ–еҗ„иЎҢдёҡејҖеұ•е®үе…ЁжҖ§еҲҶжһҗзҡ„дё»иҰҒж–№жі•д»Қ然жҳҜеҹәдәҺзі»з»ҹе®үе…ЁзҗҶи®әзҡ„дј з»ҹе®үе…ЁеҲҶжһҗжөҒзЁӢпјҢйҒөеҫӘиҜёеҰӮMIL-STD-882EгҖҒARP4754AгҖҒARP4761гҖҒGJB900AзӯүеҲҶжһҗж ҮеҮҶдёҺжҢҮеҚ—гҖӮиҖҢеӣҪеӨ–еҶӣе·ҘгҖҒиҲӘз©әиҲӘеӨ©гҖҒжұҪиҪҰгҖҒеҢ»з–—зӯүиЎҢдёҡеқҮе·ІејҖе§ӢжҺўзҙўеҹәдәҺжЁЎеһӢзҡ„е®үе…ЁжҖ§еҲҶжһҗпјҲModel-Based Safety AnalysisпјҢMBSAпјүж–№жі•пјҢ并еҸ–еҫ—дәҶдёҖе®ҡзҡ„иҝӣеұ•гҖӮзү№еҲ«еңЁж¬§жҙІе®үе…ЁжҖ§йўҶеҹҹз ”з©¶е·ІжҲҗдёәзғӯзӮ№[4]гҖӮеҹәдәҺжЁЎеһӢзҡ„е®үе…ЁжҖ§еҲҶжһҗзӣёжҜ”дәҺдј з»ҹзҡ„е®үе…ЁжҖ§еҲҶжһҗиҝҮзЁӢпјҢеӯҳеңЁд»ҘдёӢдјҳзӮ№пјҡ

(1)зі»з»ҹи®ҫи®Ўдәәе‘ҳдёҺе®үе…ЁеҲҶжһҗдәәе‘ҳиғҪеӨҹдҪҝз”ЁзӣёеҗҢзҡ„зі»з»ҹжЁЎеһӢпјҢд»ҺиҖҢйҒҝе…ҚдәҶз”ұдәҺзі»з»ҹзҗҶи§ЈдёҚдёҖиҮҙиҖҢдә§з”ҹзҡ„и®ҫи®ЎеҲҶжһҗеҚҸи°ғй—®йўҳпјҢжңүеҠ©дәҺжҸҗй«ҳе®үе…ЁеҲҶжһҗзҡ„е®Ңж•ҙжҖ§гҖҒиҝһз»ӯжҖ§дёҺеҸҜиҝҪжәҜжҖ§[5]гҖӮ

(2)еҹәдәҺжЁЎеһӢејҖеұ•е®үе…ЁжҖ§еҲҶжһҗпјҢеҸҜд»ҘеҲ©з”ЁзҺ°жңүзҡ„иҮӘеҠЁеҲҶжһҗз®—жі•пјҲдҫӢеҰӮж•…йҡңж ‘гҖҒFMEAиЎЁж јз”ҹжҲҗз®—жі•гҖҒеҪўејҸеҢ–ж–№жі•пјүйҖҡиҝҮи®Ўз®—жңәе®һзҺ°иҮӘеҠЁзҡ„е®үе…ЁжҖ§еҲҶжһҗпјҢд»ҺиҖҢе°ҪеҸҜиғҪең°еҮҸе°‘е®үе…ЁеҲҶжһҗдәәе‘ҳзҡ„йҮҚеӨҚжҖ§е·ҘдҪңпјҢйҷҚдҪҺи®ҫи®ЎжҲҗжң¬пјҢеҗҢж—¶д№ҹжҸҗй«ҳе®үе…ЁеҲҶжһҗзҡ„иҙЁйҮҸгҖӮ

2гҖҒMBSAдёҺдј з»ҹе®үе…ЁжҖ§еҲҶжһҗж–№жі•зҡ„еҜ№жҜ”

жң¬иҠӮжүҖз”Ёзј©з•ҘиҜӯеҰӮдёӢжұҮжҖ»еҰӮдёӢпјҡ

1.Functional Hazard Analysis (FHA)пјҡеҠҹиғҪйЈҺйҷ©еҲҶжһҗ

2.Aircraft-level Functional Hazard AnalysisпјҲAFHAпјүпјҡйЈһжңәеұӮйқўзҡ„еҠҹиғҪйЈҺйҷ©еҲҶжһҗ

3.System-level Functional Hazard Analysis (SFHA)пјҡзі»з»ҹеұӮйқўзҡ„еҠҹиғҪйЈҺйҷ©еҲҶжһҗ

4.Preliminary System Safety Assessment (PSSA)пјҡеҲқжӯҘзі»з»ҹе®үе…ЁиҜ„дј°

5.Fault Tree Analysisпјҡж•…йҡңж ‘еҲҶжһҗ

6.System Safety Assessment (SSA)пјҡзі»з»ҹе®үе…ЁжҖ§иҜ„дј°

7.Failure Modes and Effects Analysis (FMEA)пјҡж•…йҡңжЁЎејҸеҸҠеҪұе“ҚеҲҶжһҗ

2.1 дј з»ҹзҡ„е®үе…ЁжҖ§еҲҶжһҗ

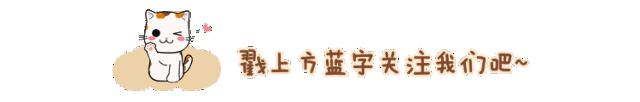

зҺ°жңүзҡ„зі»з»ҹе®үе…Ёж ҮеҮҶдё»иҰҒеҢ…жӢ¬зҫҺеӣҪзҡ„MIL-STD-882EпјҢиӢұеӣҪDef Stan 00-56пјҢеӣҪеҶ…ж ҮеҮҶGJB900пјҢд»ҘеҸҠеҗ„зұ»иЎҢдёҡж ҮеҮҶпјҢеҢ…жӢ¬з”өж°”/з”өеӯҗ/еҸҜзј–зЁӢз”өеӯҗе®үе…Ёзі»з»ҹж ҮеҮҶIEC61508пјҢжңәиҪҪиҲӘз”өи®ҫеӨҮе®үе…ЁжҖ§ж ҮеҮҶARP4754A/4761пјҢиҪЁйҒ“дәӨйҖҡеҠҹиғҪе®үе…Ёж ҮеҮҶISO26262гҖӮеҲҶеҲ«е®ҡд№үдәҶеҗ„иҮӘзҡ„е®үе…ЁжҖ§еҲҶжһҗжөҒзЁӢпјҢе…¶еҹәжң¬жҖқжғіжҳҜйҖҡиҝҮзі»з»ҹе·ҘзЁӢзҡ„жүӢж®өпјҢе°Ҷе®үе…ЁжҖ§иҜ„дј°е·ҘдҪңиһҚе…Ҙдә§е“Ғз ”еҸ‘и®ҫи®ЎжөҒзЁӢдёӯпјҢ并йҖҗжӯҘиҝӯд»Је®ҢжҲҗе®үе…ЁжҖ§еҲҶжһҗгҖӮжң¬ж–ҮдҫқжҚ®ARP4754A/4761ж ҮеҮҶжүҖе®ҡд№үзҡ„иҲӘз©әз”өеӯҗйўҶеҹҹе®үе…ЁжҖ§еҲҶжһҗиҝҮзЁӢдёәдҫӢпјҢеҜ№дј з»ҹзҡ„е®үе…ЁжҖ§еҲҶжһҗжөҒзЁӢиҝӣиЎҢи®Ёи®ә[6]пјҢе…¶е…·дҪ“жөҒзЁӢеӣҫеҰӮеӣҫ1жүҖзӨәпјҡ

еӣҫ1дј з»ҹе®үе…ЁжҖ§еҲҶжһҗзҡ„вҖңVвҖқеһӢиҝҮзЁӢ

еҠҹиғҪеҚұйҷ©иҜ„дј°пјҲFHAпјүжҳҜй’ҲеҜ№еҠҹиғҪиҝӣиЎҢзі»з»ҹе…Ёйқўзҡ„е®ЎжҹҘпјҢзЎ®е®ҡеҠҹиғҪзҡ„еӨұж•ҲзҠ¶жҖҒ并жҢүз…§дёҘйҮҚзЁӢеәҰеҲҶзұ»зҡ„е·ҘдҪңпјӣFHAеҲқжӯҘе®ҢжҲҗеҗҺпјҢйңҖиҰҒз»“еҗҲзі»з»ҹжһ¶жһ„пјҢејҖеұ•еҲқжӯҘзі»з»ҹе®үе…ЁжҖ§иҜ„дј°пјҲPSSAпјүгҖӮPSSAжҳҜе®үе…ЁжҖ§иҜ„дј°зҡ„е…ій”®зҺҜиҠӮпјҢд№ҹжҳҜзі»з»ҹйЎ¶еұӮе®үе…ЁжҖ§е·ҘдҪңгҖҒзі»з»ҹе®үе…ЁжҖ§е·ҘдҪңгҖҒиҪҜ硬件е®үе…ЁжҖ§е·ҘдҪңзҡ„иҝһжҺҘзәҪеёҰпјӣд№ӢеҗҺеҜ№зі»з»ҹејҖеұ•зі»з»ҹе®үе…ЁжҖ§иҜ„дј°пјҲSSAпјүпјҢSSAиҜ„дј°жүҖжңүйҮҚиҰҒеӨұж•ҲзҠ¶жҖҒеҸҠеҜ№йЈһжңәзҡ„еҪұе“ҚпјҢе…¶еҲҶжһҗиҝҮзЁӢзұ»дјјдёҺPSSAгҖӮPSSAиҮӘдёҠиҖҢдёӢең°еҲҶй…Қзі»з»ҹе®үе…ЁжҖ§йңҖжұӮпјҢиҖҢSSAеҲҷжҳҜиҮӘдёӢиҖҢдёҠең°йӘҢиҜҒзӣ®ж Үи®ҫи®ЎжҳҜеҗҰе·Іж»Ўи¶іFHAе’ҢPSSAдёӯжүҖе®ҡд№үзҡ„е®ҡжҖ§дёҺе®ҡйҮҸе®үе…ЁжҖ§йңҖжұӮгҖӮ

2.2 MBSAзҡ„е®үе…ЁжҖ§еҲҶжһҗ

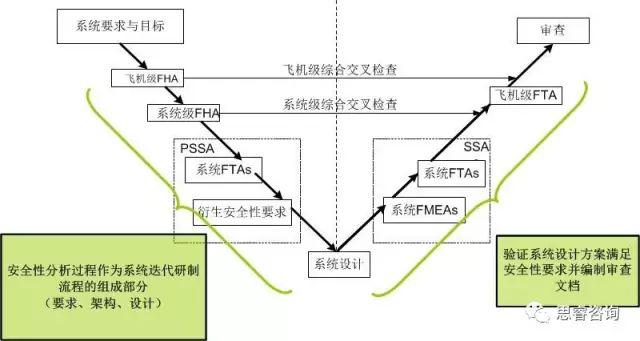

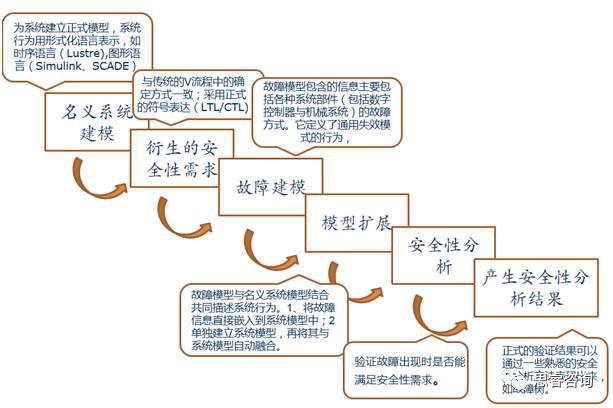

еҹәдәҺжЁЎеһӢзҡ„з ”еҸ‘иҝҮзЁӢдё»иҰҒиҒҡз„ҰдәҺзі»з»ҹиҪҜ件йғЁеҲҶзҡ„е»әжЁЎгҖӮдёәдәҶејҖеұ•зі»з»ҹзә§еҲ«зҡ„е®үе…ЁжҖ§еҲҶжһҗпјҢжҲ‘们еҝ…йЎ»иҖғиҷ‘зі»з»ҹиҝҗиЎҢзҡ„зҺҜеўғпјҢйҖҡеёёдјҡеҢ…еҗ«жңәжў°йғЁд»¶гҖӮе№ёиҝҗзҡ„жҳҜеҹәдәҺжЁЎеһӢзҡ„е·Ҙе…·еҸҠжҠҖжңҜд№ҹеҸҜз”ЁдәҺзү©зҗҶйғЁд»¶зҡ„е»әжЁЎгҖӮеҹәдәҺжЁЎеһӢзҡ„з ”еҸ‘иҝҮзЁӢйҖҡиҝҮе°ҶеҢ…еҗ«ж•°еӯ—йғЁд»¶пјҲиҪҜ件дёҺ硬件пјүзҡ„жЁЎеһӢдёҺжңәжў°йғЁд»¶пјҲжіөпјҢйҳҖй—ЁзӯүпјүжЁЎеһӢеҠ д»Ҙз»„еҗҲпјҢжһ„е»әдёҖдёӘеҗҚд№үзі»з»ҹиЎҢдёәжЁЎеһӢгҖӮиҜҘжЁЎеһӢйҖҡиҝҮеҠ е…Ҙж•°еӯ—дёҺжңәжў°йғЁд»¶зҡ„ж•…йҡңжЁЎеһӢпјҢеҸҜд»Ҙжһ„йҖ жү©еұ•зі»з»ҹжЁЎеһӢгҖӮжү©еұ•зі»з»ҹжЁЎеһӢиғҪеӨҹз”ЁдәҺжҸҸиҝ°зі»з»ҹеңЁйқўеҜ№дёҖдёӘжҲ–еӨҡдёӘж•…йҡңж—¶зҡ„зі»з»ҹиЎҢдёәгҖӮжү©еұ•зҡ„зі»з»ҹжЁЎеһӢеҸҜд»Ҙиў«з”ЁдәҺеӨҡз§Қд»ҝзңҹдёҺеҲҶжһҗиҝҮзЁӢеҰӮеӣҫ2жүҖзӨәгҖӮ

еӣҫ2 жңәжў°еҢ–зҡ„еҹәдәҺжЁЎеһӢзҡ„е®үе…ЁжҖ§еҲҶжһҗ

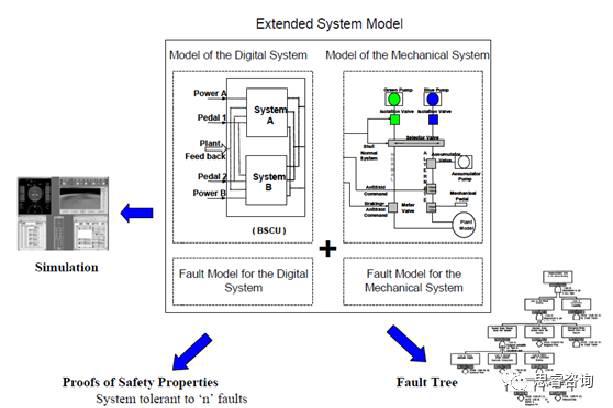

йҰ–е…ҲпјҢе®ғеҸҜд»ҘйҖҡиҝҮеҠ е…Ҙж•…йҡңд»ҘеҗҺзҡ„д»ҝзңҹж”ҜжҢҒз»ҶиҮҙзҡ„дәӢж•…еңәжҷҜеҲҶжһҗгҖӮдёәдәҶејҖеұ•жӣҙдёҘж јзҡ„еҲҶжһҗпјҢеҸҜд»ҘдҪҝз”ЁйқҷжҖҒеҲҶжһҗе·Ҙе…·пјҢдҫӢеҰӮжЁЎеһӢжЈҖжҹҘеҷЁжҲ–иҖ…е®ҡзҗҶиҜҒжҳҺеҷЁпјҢиҮӘеҠЁиҜҒжҳҺпјҲеҸҚиҜҒпјүзі»з»ҹжҳҜеҗҰж»Ўи¶ізү№е®ҡзҡ„е®үе…ЁжҖ§йңҖжұӮгҖӮиҝҷдәӣе·Ҙе…·еҸҜд»ҘиҝӣдёҖжӯҘжү©еұ•з”ҹжҲҗдј з»ҹзҡ„е®үе…ЁжҖ§еҲҶжһҗдә§е“ҒпјҲдҫӢеҰӮж•…йҡңж ‘пјүгҖӮз»јдёҠжүҖиҝ°пјҢMBSAзҡ„еҹәжң¬жөҒзЁӢжҖ»з»“еҰӮеӣҫ3жүҖзӨәгҖӮ

еӣҫ3MBSAзҡ„вҖңVвҖқеһӢиҝҮзЁӢ

2.2.1еҗҚд№үзі»з»ҹе»әжЁЎ

еҗҚд№үзі»з»ҹе»әжЁЎжҳҜеҹәдәҺжЁЎеһӢзҡ„з ”еҸ‘иҝҮзЁӢдёҺе®үе…ЁжҖ§еҲҶжһҗиҝҮзЁӢз»“еҗҲзҡ„第дёҖжӯҘпјҢйҖҡиҝҮжһ„е»әиў«з ”еҲ¶зі»з»ҹзҡ„еҪўејҸеҢ–жЁЎеһӢпјҢжҸҸиҝ°зі»з»ҹеңЁжӯЈеёёеҠҹиғҪзҠ¶жҖҒдёӢзҡ„иЎҢдёәиҝҮзЁӢгҖӮзі»з»ҹз ”еҸ‘е·ҘзЁӢеёҲе’Ңе®үе…ЁжҖ§е·ҘзЁӢеёҲдҪҝз”ЁзӣёеҗҢдё”жҳҺзЎ®зҡ„зі»з»ҹжЁЎеһӢпјҢд»ҺиҖҢе°Ҷзі»з»ҹе’Ңе®үе…ЁжҖ§е·ҘзЁӢзҙ§еҜҶиҒ”зі»иө·жқҘгҖӮ

2.2.2 еҪўејҸеҢ–иЎҚз”ҹзҡ„е®үе…ЁжҖ§йңҖжұӮ

иЎҚз”ҹзҡ„е®үе…ЁжҖ§йңҖжұӮзҡ„зЎ®е®ҡдёҺдј з»ҹзҡ„вҖңVвҖқеһӢж–№жі•жҳҜдёҖж ·зҡ„пјҢдёәдәҶж”ҜжҢҒзі»з»ҹMBSAзҡ„иҮӘеҠЁеҲҶжһҗиҜ„дј°пјҢзӣ®еүҚйҮҮз”Ёе°Ҷе®үе…Ёзү№жҖ§иҪ¬еҢ–дёәзү№е®ҡеҪўејҸеҢ–з¬ҰеҸ·зҡ„еҪўејҸгҖӮеёёз”Ёзҡ„еҪўејҸеҢ–жҸҸиҝ°иҜӯиЁҖеҢ…жӢ¬зәҝжҖ§ж—¶жҖҒйҖ»иҫ‘пјҲLinear Temporal Logic, LTLпјүгҖҒи®Ўз®—ж ‘ж—¶жҖҒйҖ»иҫ‘пјҲComputing Tree LogicпјҢCTLпјү[7]д»ҘеҸҠжӣҙеӨҡзҡ„й«ҳйҳ¶и°“иҜҚйҖ»иҫ‘иҜӯиЁҖгҖӮйҷӨжӯӨд»ҘеӨ–пјҢиҝҳеҸҜд»ҘеңЁе»әжЁЎиҜӯиЁҖеҶ…йғЁеөҢе…Ҙе®үе…ЁжҖ§йңҖжұӮжқҘе®һзҺ°еҜ№зі»з»ҹйңҖжұӮзҡ„е®ҡд№үгҖӮ

2.2.3 ж•…йҡңжЁЎејҸе»әжЁЎ

еӨұж•ҲжЁЎејҸе»әжЁЎжҳҜеҪўејҸеҢ–е»әжЁЎзҡ„еҸҰдёҖйҮҚиҰҒз»„жҲҗпјҢдё»иҰҒжҸҸиҝ°зӣ®ж Үзі»з»ҹеҗ„дёӘеұӮзә§йғЁд»¶зҡ„еӨұж•ҲжЁЎејҸпјҢжһ„е»әдёҚеҗҢйғЁд»¶еӨұж•ҲжЁЎејҸзҡ„еҪұе“Қе…ізі»пјҢд»ҺиҖҢзЎ®е®ҡж•…йҡңжҡҙйңІдёӢзҡ„зі»з»ҹзңҹе®һзҠ¶жҖҒгҖӮ

2.2.4 жЁЎеһӢжү©еұ•

дёәдәҶе®һзҺ°MBSAж–№жі•пјҢж•…йҡңжЁЎеһӢдёҺзі»з»ҹжЁЎеһӢз»“еҗҲеңЁдёҖиө·д»ҘжҸҸиҝ°зі»з»ҹеңЁеҮәзҺ°ж•…йҡңж—¶зҡ„иЎҢдёәгҖӮе°ҶиҝҷдёӘжҲҗдёәжү©еұ•зҡ„зі»з»ҹжЁЎеһӢгҖӮжңүдёӨз§ҚеҪўејҸпјҡ第дёҖпјҢеҸҜд»Ҙе°Ҷж•…йҡңиЎҢдёәзӣҙжҺҘеөҢе…ҘеҲ°зі»з»ҹжЁЎеһӢеҪ“дёӯпјӣ第дәҢпјҢеҚ•зӢ¬е»әз«Ӣж•…йҡңжЁЎеһӢпјҢеңЁеҲҶжһҗйңҖиҰҒж—¶е°Ҷе…¶дёҺзі»з»ҹжЁЎеһӢиҮӘеҠЁиһҚеҗҲеҲ°дёҖиө·гҖӮ

2.2.5 е®үе…ЁжҖ§еҲҶжһҗ

дёҖж—ҰжӢҘжңүдәҶжү©еұ•зҡ„зі»з»ҹжЁЎеһӢ,е®үе…ЁжҖ§еҲҶжһҗе°ұеҢ…жӢ¬дәҶйӘҢиҜҒеңЁж•…йҡңжЁЎеһӢдёӯе®ҡд№үзҡ„ж•…йҡңеҮәзҺ°ж—¶жҳҜеҗҰиҝҳиғҪж»Ўи¶іе®үе…ЁйңҖжұӮ,зі»з»ҹе®үе…ЁжҖ§е·ҘзЁӢеёҲеҸҜд»ҘйҖҡиҝҮжЁЎжӢҹдёҚеҗҢйғЁд»¶зҡ„ж•…йҡң并и§ӮеҜҹзі»з»ҹзҡ„иЎҢдёәиҖҢиҝӣиЎҢеӨ§йҮҸеҲҶжһҗгҖӮеҜ№дәҺжӣҙдёәдёҘж јзҡ„еҲҶжһҗ,еҸҜд»ҘйҖҡиҝҮйҮҮз”ЁжӯЈејҸзҡ„йӘҢиҜҒе·Ҙе…·жқҘзЎ®е®ҡжҳҜеҗҰжҹҗдәӣж„ҹе…ҙи¶Јзҡ„е®үе…ЁжҖ§еұһжҖ§иў«дҝқжҢҒгҖӮе®үе…ЁжҖ§еҲҶжһҗеӨ§иҮҙеҢ…еҗ«д»ҘдёӢжқЎзӣ®еҶ…е®№гҖӮ

пјҲ1пјүд»ҝзңҹпјҢе…¶дёәе®үе…Ёе·ҘзЁӢеёҲйҖҡиҝҮжЁЎеһӢеҜ№еә”е·Ҙе…·ејҖеұ•ж—©жңҹеӨұж•ҲеңәжҷҜд»ҝзңҹпјҢд»ҘеӣҫеҪўеҢ–ж–№ејҸжҺ§еҲ¶жЁЎеһӢеҶ…еӨұж•ҲзҠ¶жҖҒзҡ„жҝҖжҙ»пјҢд»ҺиҖҢеұ•зҺ°дёҚеҗҢж•…йҡңеҜ№зі»з»ҹеҠҹиғҪзҡ„еҪұе“ҚгҖӮжҲ–йҖҡиҝҮзі»з»ҹйқҷжҖҒеҲҶжһҗпјҲдҫӢеҰӮжЁЎеһӢжЈҖжҹҘдёҺе®ҡзҗҶиҜҒжҳҺпјүжүҖеҫ—еҲ°зҡ„зі»з»ҹеӨұж•ҲеңәжҷҜпјҢеҸҜд»ҘиҝӣдёҖжӯҘејҖеұ•зәҰжқҹзі»з»ҹжқЎд»¶зҡ„д»ҝзңҹпјҢеҫ—еҲ°еҸҚдҫӢиҝҮзЁӢдёӯзҡ„зі»з»ҹиЎҢдёәз»ҶиҠӮпјҢд»ҺиҖҢеё®еҠ©зі»з»ҹи®ҫи®Ўдәәе‘ҳиҜҰз»ҶдәҶи§Јзі»з»ҹеӯҳеңЁзҡ„зјәйҷ·пјӣпјҲ2пјүе®үе…ЁеұһжҖ§иҜҒжҳҺпјҢйҮҮз”ЁеҪўејҸеҢ–зҡ„йӘҢиҜҒе·Ҙе…·пјҢдҫӢеҰӮжЁЎеһӢжЈҖжҹҘеҷЁе’Ңе®ҡзҗҶиҜҒжҳҺеҷЁпјҢеҸҜд»Ҙз”ЁдәҺиҜҒжҳҺзі»з»ҹзҡ„е®үе…ЁжҖ§еұһжҖ§еңЁжү©еұ•зі»з»ҹжЁЎеһӢеҶ…иғҪеҗҰдҝқжҢҒ[8]пјӣпјҲ3пјүйҮҮз”ЁеҗҲйҖӮзҡ„е·Ҙе…·ж”ҜжҢҒпјҢжӯЈејҸзҡ„йӘҢиҜҒз»“жһңеҸҜд»ҘйҖҡиҝҮдёҖдәӣзҶҹжӮүзҡ„е®үе…ЁжҖ§еҲҶжһҗж–№жі•пјҲеҰӮж•…йҡңж ‘пјүжүҖиЎЁзҺ°еҮәжқҘгҖӮ

3гҖҒMBSAзҡ„е®һзҺ°

MBSAжҳҜд»Ҙзі»з»ҹжЁЎеһӢзҡ„е»әз«ӢдёәеҹәзЎҖжқҘе®һзҺ°иҮӘеҠЁеҢ–е®үе…ЁеҲҶжһҗиҝҮзЁӢзҡ„пјҢж №жҚ®MBSAжүҖе»әз«Ӣзҡ„е®үе…ЁеҲҶжһҗжЁЎеһӢдёҺзі»з»ҹи®ҫи®ЎжЁЎеһӢд№Ӣй—ҙзҡ„е…ізі»пјҢеҸҜд»Ҙе°ҶMBSAжүҖе»әз«Ӣзҡ„жЁЎеһӢеҲҶдёәдёӨзұ»[9]пјҡ

3.1 еҹәдәҺESMзҡ„е®һзҺ°иҝҮзЁӢ

йҖҡиҝҮеҜ№зі»з»ҹз ”еҸ‘иҝҮзЁӢдёӯжүҖе»әз«Ӣзҡ„зі»з»ҹжЁЎеһӢиҝӣиЎҢж•…йҡңжіЁе…Ҙжү©еұ•еҫ—еҲ°е®үе…ЁеҲҶжһҗжүҖйңҖиҰҒзҡ„зі»з»ҹжү©еұ•жЁЎеһӢпјҲExtended System ModelпјҢESMпјүпјҢе…¶жөҒзЁӢеӣҫеҰӮеӣҫ4жүҖзӨәгҖӮиҝҷз§Қж–№жі•зӣҙжҺҘдҪҝз”Ёзі»з»ҹи®ҫи®ЎжЁЎеһӢпјҢйҖҡиҝҮеҠ е…ҘеӨұж•ҲжЁЎејҸ/еӨұж•ҲиЎҢдёәеә“еҗҺжһ„е»әжү©еұ•зі»з»ҹжЁЎеһӢгҖӮ

еӣҫ4 еҹәдәҺESMзҡ„MBSAе®һзҺ°иҝҮзЁӢ

3.2 еҹәдәҺFLMзҡ„е®һзҺ°иҝҮзЁӢ

д»Ҙж•…йҡңйҖ»иҫ‘е»әжЁЎжҠҖжңҜпјҲFailure Logic Modelling, FLMпјүдёәеҹәзЎҖпјҢз”ұе®үе…Ёе·ҘзЁӢеёҲеҜ№зі»з»ҹзҡ„и®ӨиҜҶжүӢеҠЁеҫ—еҲ°зі»з»ҹзҡ„е®үе…ЁеҲҶжһҗдё“з”ЁжЁЎеһӢпјҢжӯӨзұ»жЁЎеһӢдёҺзі»з»ҹз ”еҸ‘жЁЎеһӢ并дёҚе®Ңе…ЁдёҖиҮҙгҖӮжҳҜзӣёеҜ№з¬¬дёҖз§Қж–№жі•иҖҢиЁҖзӢ¬з«ӢдәҺзі»з»ҹи®ҫи®ЎжЁЎеһӢзҡ„пјҢд»Ҙе®үе…ЁеҲҶжһҗдёәзү№е®ҡзӣ®зҡ„зҡ„дё“з”ЁжЁЎеһӢгҖӮжӯӨжЁЎеһӢдёӯ组件жҺҘеҸЈзҡ„дё°еҜҢзЁӢеәҰд»ҘеҸҠжЁЎеһӢзҡ„з»ҶиҮҙзЁӢеәҰе®Ңе…Ёз”ұе®үе…ЁеҲҶжһҗдәәе‘ҳеҶіе®ҡпјҢиҝҷж ·еҸҜд»ҘеңЁдҝқиҜҒжЁЎеһӢиғҪи¶іеӨҹж»Ўи¶іеҲҶжһҗйңҖиҰҒзҡ„еҗҢж—¶пјҢеҸҲеҸҜд»ҘеңЁдёҖе®ҡзЁӢеәҰдёҠйҒҝе…ҚжЁЎеһӢиҝҮдәҺеӨҚжқӮгҖӮе®үе…ЁжЁЎеһӢдёҺзі»з»ҹи®ҫи®ЎжЁЎеһӢд№Ӣй—ҙзҡ„еҜ№еә”е…ізі»йҖҡиҝҮжӢҘжңүзӣёеҗҢжҰӮеҝөзҡ„组件пјҲжҲ–жЁЎеқ—пјүеҸҠзі»з»ҹеұӮж¬Ўз»“жһ„жқҘе®һзҺ°гҖӮеҫҲеӨҡMBSAзҡ„е…Ҳй©ұзҗҶи®әеҰӮHiP-HOPSпјҢFPTNпјҢFTPC[10]д»ҘеҸҠAltaRicaзӯүйғҪеұһдәҺиҝҷдёӘиҢғз•ҙгҖӮе…¶д»ҘйғЁд»¶дёәж ёеҝғпјҢжҸҸиҝ°еҗҚд№үжЁЎеһӢдёӯпјҢиҫ“е…ҘеҒҸе·®дёҺеҶ…йғЁејӮеёёзҠ¶жҖҒеҰӮдҪ•е…ұеҗҢйҖ жҲҗиҫ“еҮәеҒҸе·®гҖӮж ёеҝғжҖқжғіжҳҜеңЁжһ„е»әзӢ¬з«ӢйғЁд»¶жЁЎеһӢж—¶пјҢдёҚдјҡеҜ№зі»з»ҹзә§еӨұж•ҲйҖ»иҫ‘йҖ жҲҗжң¬иҙЁзҡ„еҪұе“Қ[11]гҖӮ

4гҖҒMBSAзҡ„е·ҘзЁӢеә”з”Ё

иҲӘз©әгҖҒиҲӘеӨ©гҖҒиҪЁйҒ“дәӨйҖҡгҖҒеҢ»з–—еҷЁжў°зӯүе®үе…Ёе…ій”®зі»з»ҹзҡ„и®ҫи®Ўи¶ҠжқҘи¶ҠиһҚе…ҘеөҢе…ҘејҸиҪҜ件жҺ§еҲ¶зҡ„жЁЎејҸпјҢеҹәдәҺжЁЎеһӢзҡ„е®үе…ЁжҖ§еҲҶжһҗеңЁеӣҪеҶ…еӨ–е®үе…Ёе…ій”®зі»з»ҹи®ҫи®Ўз ”еҸ‘дёӯи¶ҠжқҘи¶Ҡеҫ—еҲ°йҮҚи§ҶдёҺеә”з”ЁгҖӮз”ұдәҺMBSAд»ҚеұһдәҺзі»з»ҹе®үе…ЁйўҶеҹҹж–°е…ҙзҡ„з ”з©¶ж–№еҗ‘пјҢдё»иҰҒиҝҳжҳҜйӣҶдёӯеңЁе»әжЁЎе·Ҙе…·е’ҢиҜӯиЁҖзҡ„ејҖеҸ‘пјҢж•…йҡңжЁЎејҸзҡ„жҸҸиҝ°пјҢзі»з»ҹжЁЎеһӢдҪңдёәжЁЎеһӢжЈҖжөӢе·Ҙе…·иҫ“е…Ҙзҡ„иҪ¬жҚўж–№жі•пјҢд»ҘеҸҠиҮӘеҠЁеҢ–е®үе…ЁеҲҶжһҗзҡ„е®һзҺ°е’ҢеҲҶжһҗж•ҲзҺҮзҡ„жҸҗй«ҳиҝҷеҮ ж–№йқўеҶ…е®№гҖӮеӯҳеңЁд»ҘдёӢеҮ дәҹеҫ…и§ЈеҶізҡ„й—®йўҳ[12,13]пјҡ

пјҲ1пјүMBSAж–№жі•жқҘжәҗдәҺи®Ўз®—жңә科еӯҰпјҢжҒ°еҪ“еҫ—йҳҗиҝ°и®Ўз®—жңәйўҶеҹҹзҡ„зӣёе…іжҰӮеҝөдёҺе®үе…ЁжҖ§зӣёе…іжҰӮеҝөзҡ„иҒ”зі»пјҢд»Қ然жҳҜMBSAйўҶеҹҹйңҖиҰҒи§ЈеҶізҡ„й—®йўҳпјӣ

пјҲ2пјүMBSAд»ҘвҖңз»ҹдёҖвҖқдёҺвҖңиҮӘеҠЁеҢ–вҖқдёәеүҚжҸҗпјҢеҮ д№ҺжүҖжңүзҡ„з ”з©¶и¶Ӣеҗ‘йғҪеңЁеҠӣжұӮи§ЈеҶіе®үе…ЁжҖ§еҲҶжһҗдёҺи®ҫи®ЎжЁЎеһӢзҡ„й«ҳеәҰйӣҶжҲҗжҖ§пјӣ

пјҲ3пјүзҺ°еӯҳзҡ„жЁЎеһӢеҲҶжһҗе·Ҙе…·пјҲеҰӮmodel checkersпјүжңүи®ёеӨҡеұҖйҷҗжҖ§пјҢе…¶дјҡйҡҸзқҖзі»з»ҹжЁЎеһӢйҖҗжёҗеӨҚжқӮе’Ңзі»з»ҹ规模йҖҗжёҗеўһеӨ§иҖҢеҜјиҮҙеҲҶжһҗж•ҲзҺҮйҡҸд№ӢйҷҚдҪҺпјӣ

еҸӮиҖғж–ҮзҢ®

[1]йҷҲе®қжҷә, йҡӢй№ҸзЁӢ. е®үе…ЁеҺҹзҗҶ[M]. еҢ–еӯҰе·ҘдёҡеҮәзүҲзӨҫ, 2005.

[2] иөөе»·ејҹ. е®үе…ЁжҖ§и®ҫи®ЎеҲҶжһҗдёҺйӘҢиҜҒ[M]. еӣҪйҳІе·ҘдёҡеҮәзүҲзӨҫ, 2011.

[3] иҢғеҹәеқӘпјҢMBSAжЎҶжһ¶дёӢзҡ„е®үе…ЁжҖ§е»әжЁЎдёҺеҲҶжһҗжҠҖжңҜз ”з©¶[D].еҢ—дә¬иҲӘз©әиҲӘеӨ©еӨ§еӯҰпјҢ2016

[4] еҶҜиҮ». дёҖз§Қж–°е…ҙзҡ„еҹәдәҺжЁЎеһӢзҡ„ж°‘жңәе®үе…ЁжҖ§еҲҶжһҗж–№жі•[J]. 科жҠҖеҲӣж–°еҜјжҠҘ, 2012(27):44-45.

[5]Wei Q, Jiao J, Zhou S, et al. Research on accident process meta-modeling based on SysML[C]// First International Conference on Reliability Systems Engineering. IEEE, 2016:1-6.

[6] ARP 4761. Guidelines and Methods for Conducting the Safety Assessment Process on CivilAirborne Systems and Equipment. SAE International, December 1996.

[7] E. M. Clarke, O. Grumberg, and D. A. Peled. Model Checking, The MIT Press, ambridge, MA,

[8] е‘ЁдҪій“ӯ. еҹәдәҺPVSеҜ№SCADEејҖеҸ‘иҪЁдәӨжҺ§еҲ¶зі»з»ҹзҡ„еҪўејҸеҢ–е»әжЁЎдёҺйӘҢиҜҒ[D]. еҚҺдёңеёҲиҢғеӨ§еӯҰ, 2011.

[9]йҷҲзЈҠ, з„ҰеҒҘ, иөөе»·ејҹ. еҹәдәҺжЁЎеһӢзҡ„еӨҚжқӮзі»з»ҹе®үе…ЁеҲҶжһҗз»јиҝ°[J]. зі»з»ҹе·ҘзЁӢдёҺз”өеӯҗжҠҖжңҜ, 2017(6):1287-1291.

[10] Wallce M. Modular architectural represent- tation and analysis of fault propagation[J]. Electronic Notes in Theoretical Computer Science, 2005, 141(3): 53вҖ“71

[11]йӯҸй’ұй”ҢпјҢеҹәдәҺжЁЎеһӢжЈҖйӘҢзҡ„зі»з»ҹе®үе…ЁжҖ§еҪўејҸеҢ–йӘҢиҜҒжҠҖжңҜз ”з©¶[D].еҢ—дә¬иҲӘз©әиҲӘеӨ©еӨ§еӯҰпјҢ2017

[12] Chen L, Jiao J, Wei Q, et al. An improved formal failure analysis approach for safety-critical system based on MBSA[J]. Engineering Failure Analysis, 2017.

[13]Joshi A, Whalen M, Heimdahl M P E. ModelBased Safety Analysis: Final Report[J]. 2005.

й•ҝжҢүдәҢз»ҙз ҒиҜҶеҲ«е…іжіЁжҲ‘们